Das ISMS

Ein ISMS (Information Security Management System) ist eine Sammlung von Regeln, Verfahren und Maßnahmen. Die Anforderungen an ein solches Information Security Management System sind in der Norm ISO 27001 beschrieben. Aber was ist ein ISMS? Und warum benötigt ein Großteil der Unternehmen so ein System?

Was ist ein ISMS?

Ein Information Security Management System dient dazu, Maßnahmen zur Informationssicherheit

- einzuleiten,

- zu steuern,

- zu dokumentieren,

- zu überwachen und

- kontinuierlich zu verbessern.

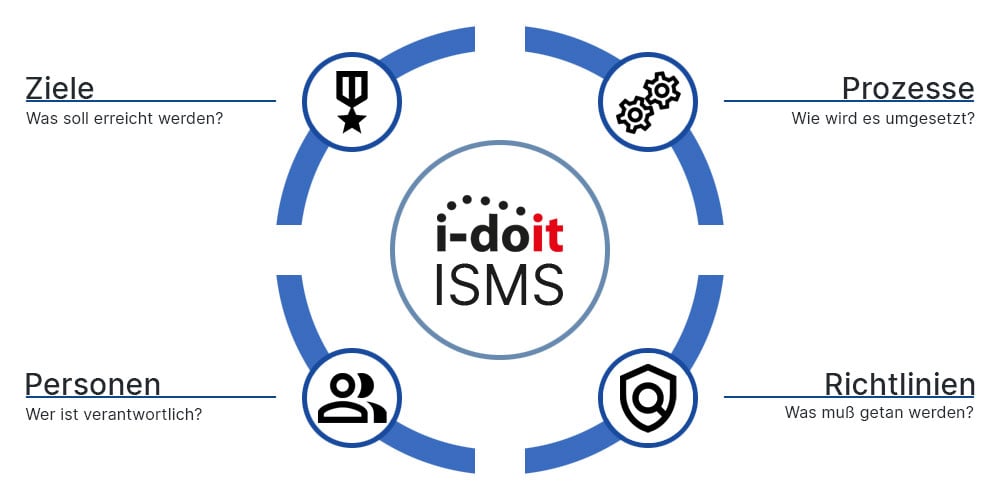

Ein ISMS hat also zunächst nichts mit einer bestimmten Softwarelösung zu tun. Werkzeuge wie das "i-doit ISMS" kommen dann ins Spiel, wenn es um die Dokumentation der Fortschritte bei der Umsetzung dieser Maßnahmen geht. Mit diesem planst und dokumentierst Du die Umsetzung der Maßnahmen. Dazu legst Du z. B. für alle dokumentierten Objekte Personen und Rollen fest, die für die Sicherheit oder Teile davon verantwortlich sind. Eine dieser Rollen ist der IT-Sicherheitsbeauftragte.

Der IT-Sicherheitsbeauftragte

Um es deutlich zu machen: Informationssicherheit ist Sache der Chefetage.

Aus diesem Grunde wird ein ISMS nach dem Top-Down-Ansatz eingeführt. Die Richtlinien werden vom Management aufgestellt und verabschiedet. Die genaue Ausarbeitung und Umsetzung wird bestimmten Mitarbeitenden bzw. Führungskräften übertragen. Dabei wirst Du verschiedene Rollen festlegen. Wenn Du ein ISMS umsetzt, ist die Benennung eines IT-Sicherheitsbeauftragten unumgänglich.

Dieser ist in alle ISMS-Prozesse integriert. Er arbeitet eng mit den IT-Verantwortlichen zusammen. Der IT-Sicherheitsbeauftragte berät bei Aufgaben wie der Auswahl neuer IT-Komponenten und Anwendungen. Er ist erste Anlaufstelle für alle Fragen der IT-Sicherheit. Da der IT-Sicherheitsbeauftragte von der Geschäftsleitung ernannt wird, ist er dieser meist auch direkt unterstellt. Er berichtet direkt an die Chefetage und verfügt in der Regel über ein eigenes Budget.

Das i-doit ISMS:

Sicherheit betrifft jedes Unternehmen!

Um Informationen zu schützen, wurden Standards und Normen wie die ISO 27001 und der IT-Grundschutz des BSI geschaffen. Diese Standards helfen, den Gefahren von außen und von innen proaktiv zu begegnen. Das i-doit pro Add-on ISMS bietet die Verwaltung der Sicherheitsdokumentation, wo sie hingehört – integriert in die IT-Dokumentation!

Welche Vorteile bietet ein ISMS?

Es ist kein Geheimnis: Ein IT-Sicherheitsmanagement zu implementieren ist mit Aufwand verbunden. Dieser Aufwand ist jedoch mehr als gerechtfertigt. Die positiven Auswirkungen eines ISMS überwiegen den initialen Aufwand deutlich.

Sensibilisierung der Mitarbeitenden

Steigerung der Datensicherheit

Auffinden von Sicherheitslücken

Sicherung von Wettbewerbsvorteilen

Alle Tätigkeiten haben das Ziel, vorhandene Daten zu schützen. Ein ISMS lässt sich auf Größe und Struktur eines Unternehmens anpassen. Damit ist es nicht nur für Mittelständler und große Konzerne interessant. Auch für kleine Unternehmen rentiert sich ein ISMS. Die positiven Effekte reichen von transparenten Geschäftsprozessen bis zur vorteilhaften Außenwirkung. Wer nachweislich Sicherheitsmaßnahmen umgesetzt hat, sichert sich Wettbewerbsvorteile.

Sensibilisierung der Mitarbeitenden

Du wirst während der ISMS-Einführung Prozesse und Verfahren gestalten, diese etablieren und die zugehörigen Dokumente erstellen. Das bedeutet, dass sich Deine Mitarbeitenden aktiv mit dem Thema Informationssicherheit befassen und aktiv in den Gestaltungsprozess einbringen. Neben der prozessorientierten und technischen Einführung eines ISMS hat dies einen entscheidenden Vorteil. Deine Mitarbeitenden werden eine besondere Sensibilität für das Thema “Sicherheit” entwickeln.

Steigerung der Datensicherheit

Durch ein Information Security Management treibst Du das Thema "Informationssicherheit" voran. Du verbesserst den Schutz Deiner Daten, die das Kapital Deines Unternehmens sind. Besonders die Daten, die für das “Überleben” des Unternehmens wichtig sind, haben ein hohes Schutzbedürfnis. Das beinhaltet vor allem personenbezogene Daten. Diese Daten sind vielen Gefahren ausgesetzt. Eine davon ist der Verlust dieser Daten durch technische Fehler. Eine weitere ist der Diebstahl der Daten durch Dritte. Oft liegt der Ursprung eines solchen Diebstahls außerhalb des Unternehmens. Dennoch berücksichtigt ein ISMS auch das Risiko eines internen Datendiebstahls.

Aufdeckung von Schwachstellen

Während Du ein ISMS umsetzt, analysierst Du alle bestehenden Geschäftsprozesse. Dabei entdeckest Du potentielle Schwachstellen, die vorher nie aufgefallen sind. Die gesamte Risikobewertung wird auf ein vollkommen neues Niveau gehoben. Du gewinnst Klarheit darüber, welche Geschäftsprozesse kritisch sind und welche Assets besonderen Schutz benötigen. Das ISMS sieht ebenso die unabhängige Überprüfung der Prozesse vor. Das sorgt dafür, dass Schwachstellen erkannt werden, die bei einer internen Prüfung nicht beachtet werden.

Schnellere Wiederherstellung der Handlungsfähigkeit

Ein wichtiger Bestandteil eines ISMS ist ein Notfallplan. Dieser sorgt dafür, dass der Betrieb nach einem Zwischenfall auf dem schnellsten Wege wieder aufgenommen werden kann. Schäden lassen sich durch einen solchen Notfallplan minimieren oder verhindern.

Mit einem ISMS Investitionen besser planen

Bei der Planung von Investitionen fehlt häufig eine fundierte Grundlage, um Entscheidungen zielgerichtet und zukunftsweisend zu treffen. Nahezu allen Unternehmen ergeht es hier ähnlich: "Baustellen gibt es genug. Doch wo setzen wir unser Kapital am besten ein?" Gegenüber dem Wettbewerb wird eine bessere Positionierung angestrebt und nicht nur ein Stopfen von Löchern.

Durch die Daten im ISMS erkennst Du sofort, welche Daten und Bereiche nicht ausreichend geschützt sind. Im Umkehrschluss erkennst Du, wo Deine Investitionen den größten Mehrwert schaffen. Siehst Du frühzeitig Risiken und deren Tragweite, argumentierst Du Deine Budgets treffsicher. Nicht selten werden im Zuge einer ISMS Implementierung neue Risiken erkannt. Diese sind meist so noch nie in Betracht gezogen worden und genießen nun höchste Priorität.

Ein Wettbewerbsvorteil ist auch eine Zertifizierung nach ISO/IEC 27001. Kunden erkennen, dass Du das Thema Informationssicherheit nach anerkannten Standards umsetzt und somit ein sehr hohes Sicherheitsniveau erreichst. Du bekommst einen deutlichen Vertrauensvorschuss gegenüber Deinen Mitbewerbern. Zum anderen auditierst Du jedoch auch jederzeit Deine Lieferanten. Auf diesem Weg prüfst Du, ob diese die vereinbarten Leistungen erbringen und dies in einer ausreichenden Qualität tun.

Unternehmen und öffentliche Behörden stellen bei der Vergabe von Aufträgen Compliance-Richtlinien auf. Diesen Richtlinien muss Dein Unternehmen entsprechen, wenn es sich um einen Auftrag bewirbt. Mit einem ISMS bist Du jederzeit in der Lage, die entsprechenden Nachweise zu liefern und somit Fristen einzuhalten.

Gehören ISMS und Datenschutz zusammen?

Vom logischen Standpunkt aus betrachtet gehören Informationssicherheit und Datenschutz zusammen. Vor allem Datenschutzbeauftragte stimmen dieser Aussage vorbehaltlos zu. Tatsächlich jedoch ist der Datenschutz kein gesonderter Bestandteil eines ISMS. Auch gehört der Baustein “Datenschutz” des IT-Grundschutz-Kompendiums nicht zur formalen BSI-Zertifizierung.

Im Unterschied zu den anderen Bausteinen des IT-Grundschutz-Kompendiums basiert der Baustein “Datenschutz” auf den juristischen Vorgaben des Datenschutzrechts. Er ist auch nicht in der Norm ISO27001 enthalten. Vielmehr stellt das BSI mit diesem Baustein die Verknüpfung von Informationssicherheit und den Anforderungen des Standard-Datenschutzmodells her.

Der Datenschutz betrifft in erster Linie personenbezogene Daten. Spätestens seit Inkrafttreten der Datenschutz-Grundverordnung (DSGVO) ist dies besonders klar geworden. Dennoch spielt der Datenschutz in einem Informationssicherheits-Managementsystem keine besondere Rolle. Auch personenbezogene Daten werden im ISMS wie alle anderen Daten behandelt.

Dennoch dürfen Datenschutzbeauftragte, die sich vornehmlich der Sicherheit und Verarbeitung personenbezogener Daten widmen, aufatmen. Denn ein ISMS dient allgemein dem Schutz von Daten und somit auch dem Schutz dieser Daten. Verwechsle bitte ein Datenschutz-Management nicht mit einem ISMS. Dieses benötigt seinerseits Erweiterungen, um dem Datenschutz in rechtlicher und technischer Sicht gerecht zu werden.

Normen und Standards

Die Organisationen ISO und IEC haben eine Sammlung von mehr als 20 Normen verfasst, die für die Informationssicherheit relevant sind. Diese sind im Nummernkreis 2700X zusammengefasst. Alle diese Normen beschreiben Teilgebiete des Information Security Management bzw. der IT-Sicherheit.

Interessant für das Thema "ISMS" ist vor allem die Norm ISO/IEC 27001. Sie enthält Vorgaben für die Umsetzung, Aufrechterhaltung und fortlaufende Verbesserung eines dokumentierten Informationssicherheits-Managementsystems. Ebenso finden sich in dieser Norm Anforderungen für die Beurteilung von Sicherheitsrisiken. Hierbei berücksichtigt die Norm die speziellen Erfordernisse aller Arten von Organisationen, von Handelsunternehmen bis hin zu Non-Profit-Organisationen.

Für Unternehmen empfiehlt sich in den meisten Fällen eine Zertifizierung nach ISO27001. Im Rahmen einer solchen Zertifizierung stellt ein externer Auditor die Umsetzung bzw. Erfüllung der Anforderungen der Norm fest. Die Auswertung des Auditberichts und die Erteilung des Zertifikats erfolgt dann durch eine ausgewiesene Zertifizierungsstelle.

Eine erfolgreiche Zertifizierung ist für jedes Unternehmen grundsätzlich von Vorteil. So zeigen diese die Einführung und Umsetzung eines wirksamen ISMS gegenüber Kunden und Geschäftspartnern.

ISO 27005 – IT Risikomanagement

Während sich die Norm ISO/IEC 27001 mit den Anforderungen an ein ISMS beschäftigt, beschreibt die ISO 27005 den Themenkomplex “Risikoanalyse und -management”. Dabei liefert die Norm eine genaue Anleitung zur IT-Risikoanalyse. Sie beinhaltet eine genaue Beschreibung der Prozesse, um eine effiziente Risikoanalyse zu etablieren. Darüber hinaus bietet die ISO 27005 ebenso eine detaillierte Schilderung der einzelnen Prozessschritte.

Den Schwerpunkt bildet hierbei die Einschätzung von Risiken und der Umgang damit. Die Werte eines Unternehmens werden durch verschiedene Faktoren direkt oder indirekt bedroht. Schwachstellen in Systemen oder Prozessen oder verschiedene Arten von Impacts sind hier zu nennen.

Neben der reinen Identifizierung von Risiken gehört natürlich auch das Management der Maßnahmen in diesen Bereich. Dabei wird aus den Anhängen der ISO 27005 auf die ISO 27001 referenziert. Durch diese Verknüpfung wird ein systematisches, dokumentiertes Vorgehen und die stetige Verbesserung der Prozesse erreicht.

Das IT-Grundschutz-Kompendium des BSI

Das Bundesamt für Sicherheit in der Informationstechnik veröffentlicht regelmäßig das IT-Grundschutz-Kompendium. Dabei handelt es sich um eine umfangreiche Sammlung von Texten, den sogenannten IT-Grundschutz-Bausteinen.

Jeder dieser Bausteine behandelt alle sicherheitsrelevanten Aspekte zu einem bestimmten Thema. Diese Themen umfassen z. B. “Organisation und Personal”, “Anwendungen” und eben auch “ISMS: Sicherheitsmanagement". Zu jedem dieser 10 Bausteine werden mögliche Bedrohungen als auch wichtige Sicherheitsanforderungen aufgeführt.

Diese Anforderungen werden in in Basis-Anforderungen, Standard-Anforderungen und Anforderungen bei erhöhtem Schutzbedarf unterteilt. So kann jedes Unternehmen individuell für sich entscheiden, welches Schutzniveau erreicht werden soll.

Zusammen mit den BSI-Standards bildet dieses Kompendium eine thematische Grundlage für jeden, der sich intensiver mit Informationssicherheit befassen möchte. Darüber hinaus ist auch eine Zertifizierung nach diesem IT-Grundschutz-Kompendium möglich. Für diese Zertifizierung ist immer die aktuellste Version des Kompendiums relevant.

BSI Standard 100 vs. BSI Standard 200

Die BSI Standards 100-1, 100-2 und 100-3 befassen sich ebenfalls mit dem Aufbau eines ISMS und dem Risikomanagement. Sie wurden vom Bundesamt für Sicherheit in der Informationstechnik herausgeben. Sie dienen Unternehmen als Leitfaden und Orientierungshilfe, um ein höheres Schutzniveau zu erreichen. Die "100er-Reihe" wurde im Oktober 2017 durch die BSI Standards 200-1, 200-2 und 200-3 vollständig abgelöst.

Der BSI Standard 200-1 ("Managementsysteme für Informationssicherheit") bescheibt die allgemeinen Anforderungen an ein ISMS. Dieser Standard ist direkt kompatibel mit der Norm ISO/IEC 27001. Ebenfalls werden in diesem Standard die Empfehlungen und Begrifflichkeiten der ISO-Norm berücksichtigt.

Der BSI 200-2 ("IT-Grundschutz-Methodik") bildet die Basis für die Umsetzung eines ISMS. Er enthält drei bewährte Vorgehensweisen für die Realisierung des IT-Grundschutzes. Bei der Basis-Absicherung wird zunächst die Einführung eines ISMS betrachtet. Mit der Kern-Absicherung wird ein Weg beschrieben, wie ein kleinerer Teil eines größeren IT-Verbundes mit einem ISMS abgedeckt wird. Die Standard-Absicherung liefert dann schließlich die Beschreibung eines vollständigen Sicherheitsprozesses.

Im Standard BSI 200-3 ("Risikomanagement") sind alle risikobezogenen Arbeitsschritte für die Umsetzung des IT-Grundschutzes gebündelt. Dies schließt die Ermittlung von elementaren Gefährdungen, die Risikoeinstufung und die Behandlung von Risiken ein. Empfohlen wird dieser Standard für Organisationen, die sich bereits erfolgreich mit der IT-Grundschutz-Methodik auseinandergesetzt haben. Gegenüber dem Vorläufer BSI 100-3 wurde in diesem neuen Standard der Aufwand zur Erreichung eines definierten Schutzniveaus reduziert.

Lass Dir das i-doit ISMS von einem unserer Experten zeigen

Die i-doit pro CMDB ist die Basis für Dein ISMS. Wenn Du wissen möchtest, was i-doit pro leistet und welche Möglichkeiten es Dir bietet, buche Deine persönliche Live-Demo. Unser Team zeigt Dir i-doit pro während dieser Live-Demonstration und beantwortet alle Deine Fragen zum Thema ISMS.

Die Umsetzung eines ISMS

Schutzbereiche identifizieren

Beginnen wir nun mit der Umsetzung eines ISMS. Auch hier steht - wie bei nahezu allen Projekten - die Planung an erster Stelle.

Du kannst ein ISMS grundsätzlich für alle nur denkbaren Bereiche einführen. Wir empfehlen Dir jedoch dringend, Dich zu Beginn einzuschränken. "Alles auf einmal" ist in der Regel keine gute Entscheidung. Je mehr Bereiche Du abdecken möchtest, desto größer wird der Aufwand. Darum solltest Du zunächst den Bereich des ISMS eingrenzen. Mögliche Schutzbereiche sind:

i-doit ISMS – Der Praxisleitfaden

Mit diesem Praxisleitfaden baust Du Dein i-doit ISMS Schritt für Schritt auf. Wir zeigen Dir, was beim Aufbau eines Informationssicherheits-Managementsystems wichtig ist.

Du lernst, welche Daten und Dokumente Du für die Arbeit am ISMS benötigst, wie Du eine Risikoanalyse durchführst und den Fortschritt Deiner Maßnahmen dokumentierst.

Werde Dir darüber klar, welche Schutzbereiche Dein ISMS konkret abdecken soll und muss. Betrachte, welche Informationswerte Du schützen musst und über welche Schnittstellen Zugriff darauf möglich ist. Denke hier an eigene Mitarbeiter, Kunden, Lieferanten oder andere Unternehmen und Dienstleister. Analysiere die hier vorliegenden Prozesse. Sie spielen eine maßgebliche Rolle.

Risiken identifizieren und bewerten

Nachdem Du die Schutzaspekte, die sogenannten Items, identifiziert hast, geht es nun um die Ermittlung der Risiken. Diese müssen identifiziert und eingeschätzt werden.

Dazu findest Du in den entsprechenden Katalogen mögliche Gefährdungen. Diese wendest Du auf die jeweiligen Assets an. Neben der Eintrittswahrscheinlichkeit solltest Du auch betrachten, welche Schadensszenarien beim Eintritt auftreten. Dies können z. B. finanzielle Schäden, Imageverlust oder Personenschäden sein. Auch solltest Du die Auswirkungen hinsichtlich Vertraulichkeit, Integrität und Verfügbarkeit der Assets berücksichtigen. Hast Du diesen Punkt erledigt, kannst Du die Folgen eines Sicherheitsvorfalls für das Unternehmen sehr genau einschätzen.

Maßnahmen und Verantwortlichkeiten

Für jedes Risiko wählst Du nun verschiedene Maßnahmen aus dem Maßnahmenkatalog aus. Diese Maßnahmen können z. B. dazu dienen, die Eintrittswahrscheinlichkeit zu reduzieren oder den entstehenden Schaden zu verringern.

Ein Beispiel:

Häufig sind die Smartphones der Mitarbeiter mit verschiedenen Diensten verbunden, um auf wichtige Dokumente und Kundendaten zugreifen zu können. Ein mögliches Risiko wäre hier der “Verlust eines Smartphones”. Beim Verlust des Geräts könnten Unberechtigte auf die Daten zugreifen. Im schlimmsten Fall können die Daten verändert, gestohlen oder anderweitig missbraucht werden. Die Folge wäre ein finanzieller und / oder Imageschaden.

Eine Maßnahme, um das Schadensausmaß zu reduzieren, wäre die Möglichkeit, die Daten auf verlorenen Smartphones aus der Ferne zu löschen. Eine weitere Maßnahme ist der Rollout einer Sicherheitsrichtlinie, die auf allen mobilen Endgeräten 6-stellige PIN-Codes vorschreibt. Dadurch würde die Eintrittswahrscheinlichkeit auch bei Verlust des Geräts deutlich gesenkt.

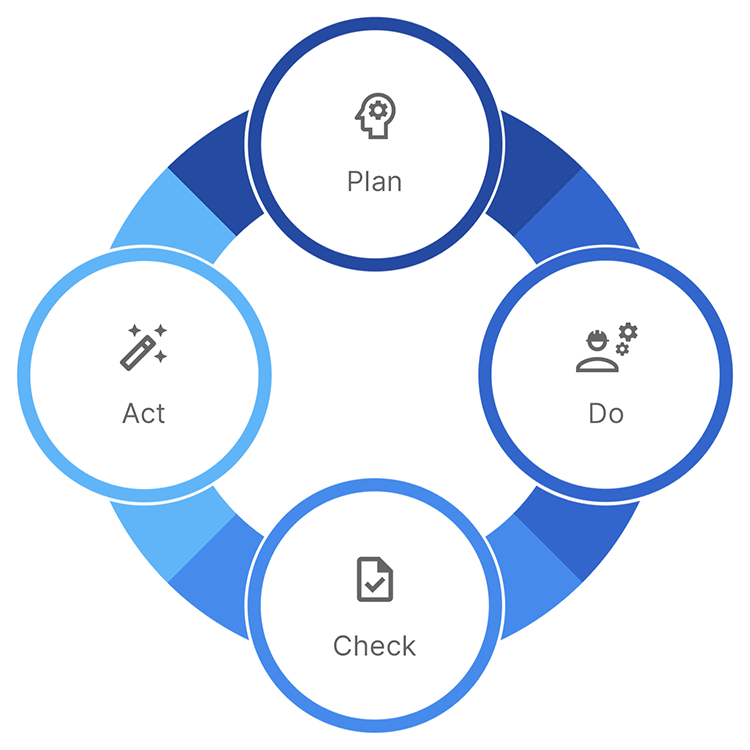

Kontinuierliche Verbesserung (KVP)

Die Maßnahmen festzulegen ist eine Aufgabe. Eine andere ist die Überwachung der Umsetzung. Diese darf nicht nur temporär gegeben sein, sondern muss kontinuierlich erfolgen.

Zentrales Element eines ISMS ist die Schaffung von Prozessen, die eine regelmäßige Überwachung des Fortschritts sicherstellen. Dazu gehört auch eine kontinuierliche Verbesserung des Sicherheitsniveaus.

Dafür musst Du Personen benennen, die für die Umsetzung der jeweiligen Maßnahmen verantwortlich sind. Nach dem klassischen PDCA-Zyklus ( Plan – Do – Check – Act) wird so der Fortschritt der Umsetzung dieser Maßnahmen gemessen. So wird eine kontinuierliche Verbesserung des ISMS erreicht.

Das i-doit ISMS

Für die Umsetzung eines ISMS sind folgende Maßnahmen zu treffen:

Verantwortlichkeiten festlegen

Risiken identifizieren

Maßnahmen ermitteln

Neue Prozesse schaffen

Fortschritte dokumentieren

Je größer Dein Unternehmen ist, desto mehr Nachweise musst Du führen. Das i-doit ISMS unterstützt Dich bei der Umsetzung eines Information Security Management Systems. Das System ermöglicht es Dir, dieses ISMS zentral verfügbar zu halten.

Funktionen

Ganz gleich, ob Du Dein Unternehmen zukünftig besser aufstellen oder eine Zertifizierung nach ISO27001 erreichen möchtest. Das i-doit ISMS unterstützt Dich bei der Vorbereitung und Umsetzung. Zu sämtlichen Assets Deines Unternehmens kannst Du

- Risiken betrachten

- interne und externe (elementare) Gefährdungen bestimmen und

- präventive sowie korrektive Maßnahmen zuordnen.

Du kannst Dein gesamtes Risikomanagement abbilden und organisieren. Mit dem ISMS erhältst Du die notwendigen Kataloge des BSI (IT-Grundschutz Kompendium) sowie der ISO27001 und B3S. Somit entfällt das mühselige Anlegen der Bedrohungen, Schwachstellen, Gefahren und Maßnahmen vollständig.

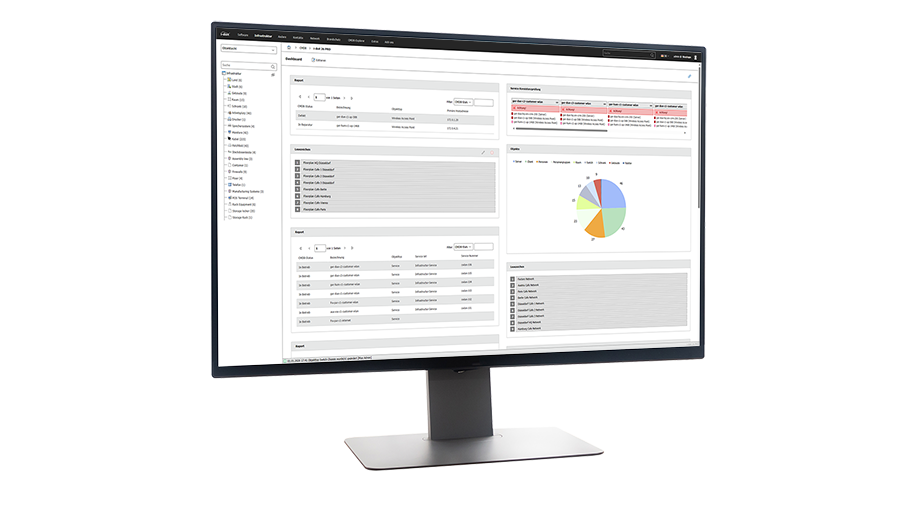

Status und Reporting der Umsetzung

Die Umsetzung eines ISMS ist mit einem nicht zu unterschätzenden Aufwand verbunden. Gefahren zu erkennen und Maßnahmen zu treffen ist ein wichtiger Bestandteil. Doch auch der Fortschritt des gesamten Projekts und die Umsetzung der getroffenen Maßnahmen muss nachvollziehbar sein. Dazu bietet unsere Lösung ein umfangreiches Reporting für jedes Asset. Hierzu können z. B. neben den getroffenen Maßnahmen

- verantwortliche Personen

- der Fortschritt der Umsetzung und

- die Risikoeinschätzung nach Gruppenzugehörigkeit

ausgewertet werden. Unterstützt wird ebenfalls die Risikoanalyse einzelner Standorte innerhalb eines Mandanten.

Verwaltung und Export von Berichten und Dokumenten

Sämtliche Assets können zentral durch verschiedene Anwender bearbeitet werden. Dazu kannst Du einfach Benutzer anlegen oder Deinen Verzeichnisdienst wie z. B. Active Directory anbinden. Deine bestehenden Sicherheitsgruppen integrierst Du nahtlos. Das ermöglicht Dir eine punktgenaue Konfiguration von Zugriffsrechten auf die jeweiligen Fachgebiete und Assets. Bei Bedarf stellst Du alle Informationen in PDF-Dokumenten zusammen oder exportierst sie als Excel-Berichte.

Die Vorteile des i-doit ISMS

Das i-doit ISMS ist eine vollständige Management-Suite für Informationssicherheit

nach ISO 27001 und IT-Grundschutz des Bundesamtes für Sicherheit in der Informationstechnik (BSI)

Strukturierter Aufbau eines Sicherheitsstandards

Kontinuierliche Verbesserung der Informationssicherheit

Deutliche Risikoreduktion

in der Infrastruktur

Verbesserte Abstimmung zwischen Mitarbeitern